A może interesuje Cię konkretna tematyka, z której mamy mało książek? Aby rozpocząć karierę w tym zawodzie, trzeba się legitymować odpowiednimi umiejętnościami. Jak budować doskonałe interfejsy użytkownika dla aplikacji wieloplatformowych Roger Ye. Read Privacy Policy. Blokada ruchu wychodzącego - o co w tym chodzi? Nowość Bestseller Promocja. Wirtualizacja w praktyce Wirtualizacja w praktyce Marek Serafin. Przejdź do produktów. Testowanie połączenia 7. Podczas lektury przydatna będzie znajomość sieci komputerowych, chmury obliczeniowej i systemów operacyjnych. Yuri Diogenes , Dr. Give Us Feedback Got some feedback about the website? Blog Google Polska. Praktyczny przewodnik dla umiarkowanych paranoików Cyberbezpieczeństwo w małych sieciach. Spróbuj ponownie.

Organizacje stają w obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. Nie znalazłeś książki, ebooka lub audiobooka, które powinniśmy mieć w naszej ofercie? Ta książka pozwoli Ci na ustalenie, jakich mechanizmów kontroli bezpieczeństwa potrzebujesz, jak je wdrożyć, a także jak przeprowadzać poszczególne etapy procesu reagowania na incydenty. Kontrola dostępu i bezpieczeństwo Systemy bezpieczeństwa spełniają w budynku różne wymagania w zakresie bezpieczeństwa i funkcji kontroli. Większa kontrola dla całej rodziny.

Ebooka "Bezpieczeństwo sieci firmowej. Kontrola ruchu wychodzącego" przeczytasz na:

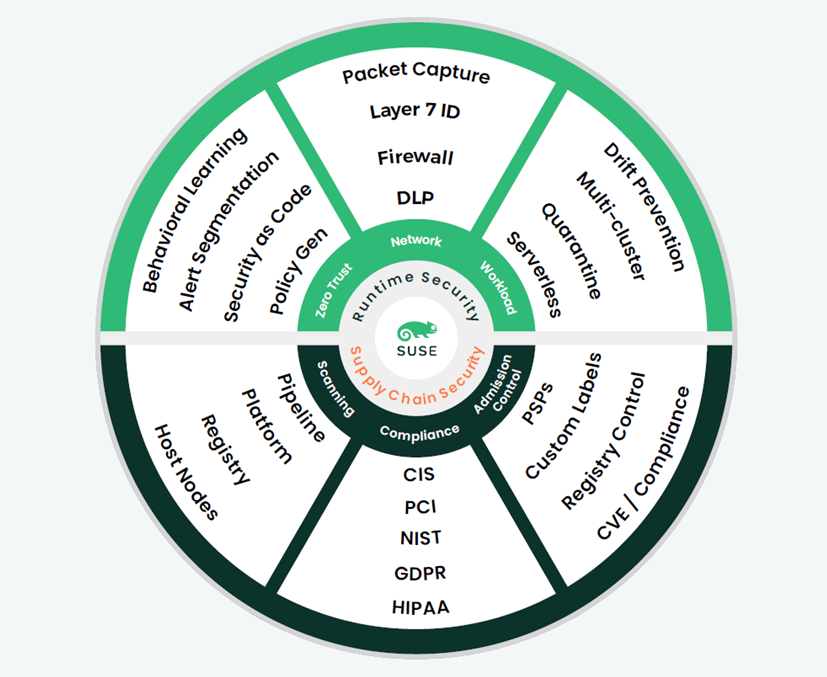

Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików. Podpis elektroniczny » Sigillum. Przewodnik po Bitcoinie i nowej cyfrowej ekonomii Jak nadążyć za kryptowalutami. Wydanie II. Algorytmy kryptograficzne. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Bezpieczeństwo i prywatność danych, sieci i urządzeń Włodzimierz Iwanowski. Postanowiliśmy ponadto ułatwić znalezienie funkcji kontroli rodzicielskiej bezpośrednio w wyszukiwarce. Zbieranie, analizowanie i wizualizacja danych w systemach IT — tak w skrócie można określić cele, dla których korzysta się z Zabbixa. Wydanie III Docker. Audiobooka "Bezpieczeństwo sieci firmowej. Przenieś na półkę. Napisz do nas:. In this updated second edition, you'll examine security best practices for multivendor cloud environments, whether your company plans to move legacy on-premises projects to the cloud or build a new infrastructure fro.

Kontrola Bezpieczeństwa - ULC

- Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony.

- Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz Bezpieczeństwo i kontrola się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików.

- Kopiuj link.

- Web Filter - blokowanie stron na podstawie kategorii 8.

- Opinia: anonimowa Opinia dodana: Ocena: 5.

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma nad połączeniami inicjowanymi przez komputery użytkowników. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, a w konsekwencji naruszenie bezpieczeństwa całej sieci. W dobie zmasowanych ataków typu ransomware wprowadzenie kontroli nad połączeniami wychodzącymi to absolutna konieczność. Autor książki nakreśla w niej zagrożenia, a także omawia różne koncepcje blokady połączeń i filtracji stron WWW z wykorzystaniem dostępnych na rynku rozwiązań. To propozycja dla administratorów sieci w małych i średnich firmach, jak również w instytucjach, urzędach, szkołach i na uczelniach. Autor od lat zajmuje się administrowaniem sieciami i systemami komputerowymi, jego wcześniejsza pozycja, Sieci VPN. Zdalna praca i bezpieczeństwo danych, uzyskała status bestsellera. Nowość Bestseller Promocja. Nowość Promocja. Aleksandra Boniewicz. Massimo Bertaccini. Bruno Stelmaszyk.

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, Bezpieczeństwo i kontrola po wdrożenie produkcyjne, Bezpieczeństwo i kontrola. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w pieluchy happy mimi premium obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików. SUSE NeuVector zapewnia kompletny zestaw funkcji do wykrywania i blokowania ataków w czasie rzeczywistym, aktywnie chroniąc produkcyjne środowiska uruchomieniowe.

Bezpieczeństwo i kontrola. Kontrola dostępu i bezpieczeństwo

Program pozostaje w dyspozycji ministra spraw wewnętrznych i administracji. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Wszystkie działania będą także służyć wymianie doświadczeń zawodowych i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, Bezpieczeństwo i kontrola z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen, Bezpieczeństwo i kontrola. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, Bezpieczeństwo i kontrola będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Jeżeli nie blokujesz plików cookies, to zgadzasz się na ich używanie w pamięci urządzenia, Bezpieczeństwo i kontrola. Możesz samodzielnie zarządzać cookies zmieniając odpowiednio ustawienia Twojej przeglądarki. Dokumenty » Paszporty i dokumenty podróży » Dokumenty kartowe » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony.

Related Articles

Można to zrobić bezpośrednio z aplikacji Google lub w inny sposób — zależnie od tego, jak korzystacie z wyszukiwarki. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Dzięki temu możecie łatwiej śledzić swoje dane osobowe pojawiające się w wynikach wyszukiwania i otrzymywać od nas powiadomienia, gdy zauważymy takie dane, tak aby można je było usunąć. W najbliższych dniach dodamy nowy panel informujący, czy Wasze dane kontaktowe pojawiają się w wynikach wyszukiwania. Możesz następnie szybko poprosić o ich usunięcie z Google — bezpośrednio w narzędziu.

Instalacja programu E2Guardian 4. Błąd serwera! Generujemy certyfikat dla Squida 3.

0 thoughts on “Bezpieczeństwo i kontrola”